A legfrissebb jelentések szerint a közelmúltban néhány jól ismert egyetem kutatói által közösen végzett tanulmány egyértelműen azt mutatja, hogy az Android feloldási mintája egyszerűen feltörhető ezzel az egyszerű módszerrel.

Bármely Android Pattern Lock feltörése ezzel az egyszerű módszerrel

A szonár akusztikus jelek kibocsátásával működik a víz alatt, ezért ezek a hullámok a tengeri környezetben haladnak, és ha egy tárggyal ütköznek, visszapattannak, így visszatérnek a kiindulási pontra. Általában egy tengeralattjáró vagy egy hajó egyszerűen értelmezi a jeleket, és feltérképezi a fenékfelvételt, hogy felismerje a lehetséges veszélyeket.

A technológia az első világháború alatt gyorsan fejlődött, és az évek során tökéletesedett. Egy évszázaddal később a Lancaster Egyetem (Egyesült Királyság) és Linkoping (Svédország) kutatói egy androidos telefon feltöréséről beszélnek a feloldási mintán keresztül.

Ennek eléréséhez korábban szonárrá kellett alakítaniuk a telefont. Semmi különös, ha figyelembe vesszük, hogy egy okostelefon nem hanghullámokat, hanem rádióhullámokat bocsát ki.

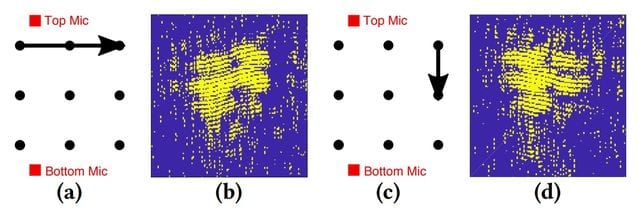

Ezért a „probléma” megoldása érdekében a kutatók (ember számára nem hallható) hangokat küldenek a hangszórókon keresztül, és összegyűjtik (a mikrofonon keresztül) azt a visszhangot, amely akkor jelentkezik, amikor valaki felhívja a feloldási mintáját a képernyőre. Ezután küldje el az adatokat egy külső szerverre, tanítsa őket gépi tanulással (automatikus tanulás), és néhány percen belül a rendszer visszaadja az Android készülékbe beírandó jelszót.

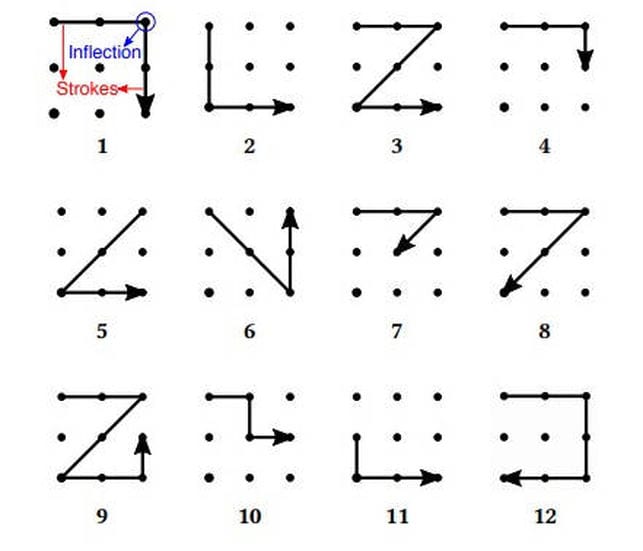

Egy feloldási mintában 400 000 lehetséges kombináció van. Mindkét egyetem kutatói egy korábbi tanulmányra támaszkodtak, amely biztosította, hogy csak 12 kombináció megadásával a jelenleg piacon lévő Android-eszközök 20%-a feltörhető. Innen kifejlesztették és betanították a sonarSnoop-ot (a nevet adták a szoftvernek), és mindössze négy próbálkozással sikerült kitalálnia a 12 kombináció egyikét. Ehhez a támadónak be kell lépnie az áldozat telefonjába, vagy legalább hozzá kell férnie a hangszóróhoz és a mikrofonhoz.

Csak tavaly augusztusban több mint 300 olyan alkalmazás hemzsegett a Google Play Áruház polcain, amelyek lehetővé tették a DDoS támadásokat más eszközök ellen szerte a világon. 2017 májusában egy független kutatócsoport közzétette, hogy a Play Áruházban 234 olyan alkalmazás volt, amely hozzáférést kért a telefon mikrofonjához.

A tanulmány elvégzéséhez „azt feltételeztük, hogy egy jó alkalmazásnak tűnő rosszindulatú programot töltöttek le az áldozat okostelefonjára” – mondta Peng Cheng, az arxiv.org oldalon közzétett tanulmány egyik szerzője.

A kártevőnek nem kell blokkolnia a telefont, lelassítania vagy állandó bannereket mutatnia, egyszerűen csak hozzá kell férnie a mikrofonhoz és a hangszóróhoz. „Nem ritka, hogy egy telepített alkalmazás használja őket, nagyon valószínű, hogy a felhasználó nem veszi észre a támadást” – folytatja.

Amint a mobil megfertőződött, a hangszórók 18 és 20 kHz közötti frekvenciájú hangokat bocsátanak ki, így minden alkalommal, amikor az áldozat megrajzolja a mintát, a keletkező visszhang visszaverődik a hanghullámokról, és létrejön a szonárhatás.

Ez nem egy azonnali technika, mivel „a támadónak egy sor feloldást kell megfigyelnie” Peng szerint. Még ha csak néhány másodpercet is igénybe vesz a rajzolás, az adatok elemzése hosszabb ideig tart: itt jön képbe az automatikus tanulás.

A dolgok internetére gyakorolt hatás

„Ez azután történik, hogy az adatokat elmentjük és elküldjük a támadó által irányított távoli szerverre” – folytatja a kutató. Itt képezik ki a szoftvert, és javítják hatékonyságát a jövőbeli támadásokkal szemben.

Arra a kérdésre, hogy kipróbálták-e már a technikájukat, hogy megpróbálják feloldó kóddal feloldani a védett mobiltelefonokat, Peng nemmel válaszolt. Ezért még nem tesztelték egyetlen Apple iPhone-on sem. Az Apple technológiai óriás iPhone-jai azonban nem lehetetlenek: egy másik kínai kutatócsoportnak egy éve sikerült ultrahangon feltörnie őket.

Ibrahim Ethem Bagci, Utz Roedig és Jeff Van a másik három kutató, aki aláírta a munkát Penggel. Azon túl, hogy technikája megvalósítható, és a feloldó minták feltárására szolgál, a következmények aggasztóbbak.

Ma már nem nehéz olyan intelligens hangszórókra gondolni, mint a Google Home vagy az Amazon Echo, amelyek állandóan vagy a dolgok internetén csatlakoznak a hálózathoz, és amelyek televíziókban, sütőben, mikrohullámú sütőben, hűtőszekrényben, órákban és egy sor mindennapi tárgyban valósulnak meg.

„Ha egy támadó vezérli ezen eszközök audiorendszerét, akkor ezek segítségével megfigyelheti a felhasználókat (mozgások, pozíciók, gesztusok stb.), ezért ennek bizonyos biztonsági vonatkozásai is lehetnek, amelyeket figyelembe kell venni” – összegzi a kutató. Lancaster Egyetem.

Szóval, mit gondolsz erről? Egyszerűen ossza meg minden véleményét és gondolatát az alábbi megjegyzés részben.