A Cado Security kiberbiztonsági kutatói új malware-as-a-service-t (MaaS) azonosítottak, amely a macOS felhasználókat és a kriptovaluta tulajdonosokat célozza meg.

A „Cthulhu Stealer” névre keresztelt új macOS malware-t először 2023 végén észlelték, és szolgáltatásként adják el a sötét weben havi 500 dollárért.

Ennek a rosszindulatú rosszindulatú programnak az a fő funkciója, hogy érzékeny információkat nyer ki a fertőzött Mac gépekről, például böngésző cookie-kat, rendszerjelszavakat, mentett jelszavakat az iCloud Keychain-ből, kriptovaluta pénztárcákat különböző üzletekből, beleértve a játékfiókokat, a webböngésző adatait és még a Telegram Tdata fiókinformációit is.

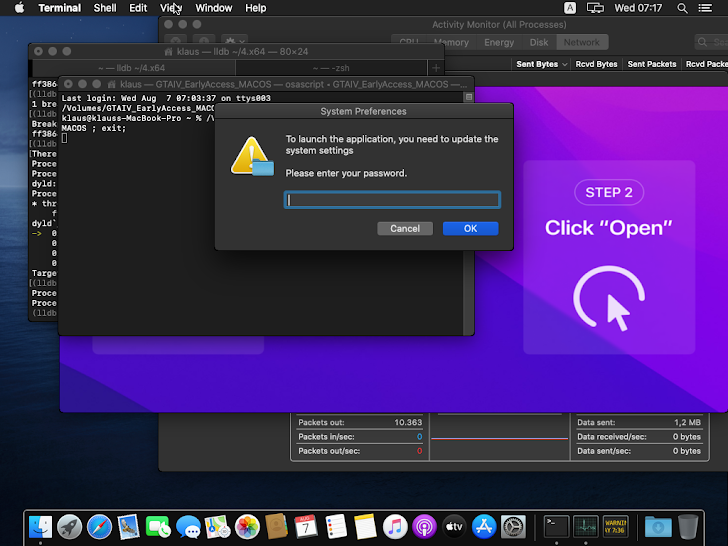

A Cthulhu Stealer egy Apple lemezkép (DMG), amely két, x86_64 és ARM architektúrákhoz tervezett bináris fájllal van csomagolva. A GoLang nyelven íródott, és legitim szoftvernek álcázza magát, olyan népszerű alkalmazásokat utánozva, mint a CleanMyMac, a Grand Theft Auto VI és az Adobe GenP – írta a Cato Security kutatója, Tara Gould. legutóbbi Cado Security jelentés.

Miután a felhasználó csatlakoztatta a dmg fájlt, a felhasználót felkérik, hogy nyissa meg a szoftvert. Az osascript fájl megnyitása után a felhasználónak meg kell adnia rendszerjelszavát a macOS parancssori eszközén keresztül, amely az AppleScriptet és a JavaScriptet futtatja.

A kezdeti jelszó megadása után egy második prompt kéri a felhasználó MetaMask jelszavát. Ezután létrehoz egy könyvtárat a ‘/Users/Shared/NW’ mappában, ahol az ellopott hitelesítő adatokat szövegfájlokban tárolja.

A kártevő arra is készült, hogy az iCloud Keychain jelszavakat a Keychain.txt fájlba írja be a Chainbreak nevű nyílt forráskódú eszköz segítségével. Az ellopott adatokat tömörítik és egy ZIP archív fájlban tárolják, majd kiszűrik a támadók által irányított parancs- és vezérlőkiszolgálóra (C2).

Amint a Cthulhu Stealer rosszindulatú program hozzáfér, létrehoz egy könyvtárat a ‘/Users/Shared/NW’ mappában a szövegfájlokban tárolt ellopott hitelesítő adatokkal. Ezután ujjlenyomatot vesz az áldozat rendszeréből, és információkat gyűjt, beleértve az IP-címet, a rendszer nevét, az operációs rendszer verzióját, a hardver- és szoftverinformációkat.

„A Cthulhu Stealer funkcionalitása és szolgáltatásai nagyon hasonlítanak az Atomic Stealerhez, ami arra utal, hogy a Cthulhu Stealer fejlesztője valószínűleg átvette az Atomic Stealer-t és módosította a kódot. Az osascript használata a felhasználó jelszavának bekérésére hasonló az Atomic Stealer és a Cthulhu esetében, még akkor is, ha ugyanazokat a helyesírási hibákat tartalmazza” – tette hozzá a jelentés.

A jelentések azonban azt mutatják, hogy a Cthulhu Stealer mögött meghúzódó fenyegetett szereplők beszüntethették tevékenységüket, állítólag fizetési viták és csalók vádja vagy kilépési csalásban való részvétel miatt. Ez végleges kitiltáshoz vezetett a piacról, ahol a rosszindulatú programot hirdették.

Bár a macOS-t régóta biztonságos rendszernek tekintik, a Mac-felhasználókat célzó rosszindulatú programok továbbra is egyre nagyobb biztonsági aggályt jelentenek. A potenciális kiberfenyegetésekkel szembeni védelem érdekében a felhasználóknak azt tanácsoljuk, hogy mindig megbízható forrásból töltsenek le szoftvereket, engedélyezzék a macOS beépített biztonsági funkcióit, például a Gatekeepert, tartsák naprakészen a rendszert és az alkalmazásokat a legújabb biztonsági javításokkal, és fontolják meg egy jó hírű víruskereső szoftver használatát. extra védelmi réteget biztosítanak.