Tekintse meg a hackerek által használt több mint 15 különböző típusú jelszófeltörési technikát. Mindig tisztában kell lennie az ilyen típusú támadásokkal.

A jó és hosszú jelszó megadását a kiberbiztonság javasolja. A kiberbiztonság azonban nem tanít meg bennünket arra, hogyan azonosítsuk a hackelési kísérleteket. Nem számít, milyen erősek voltak a jelszavai; mindig van lehetőség a hackerek számára a jelszavak feltörésére.

A hackerek manapság jól kidolgozott algoritmusokat követnek, amelyek felgyorsítják a jelszavak kinyerésének folyamatát. Tehát, ha Ön azok közé tartozik, akik úgy gondolják, hogy nem mindig elég nehéz jelszót megadni, akkor ez a cikk csak Önnek szól.

A hackerek által 2021-ben használt 17 jelszó-feltörési technika listája

Megbeszélünk néhány jelszó-feltörési technikát, amelyet a hackerek a fiókjaink feltörésére használnak. Érdemes megjegyezni, hogy csak a hackerek által használt népszerű jelszó-feltörési technikákat osztottuk meg, nem mindegyiket.

1. Szótártámadás

A szótári támadás egy olyan technika, amelyet a legtöbb rendszeres hacker használ a jelmondat meghatározására, sokszor szerencsét próbálva. A nevétől eltérően úgy működik, mint egy szótár, amely szokásos szavakból áll, amelyeket sokan jelszóként használnak. A szótári támadásoknál a hackerek véletlenszerű találgatásokkal próbálják feltörni a jelszavakat.

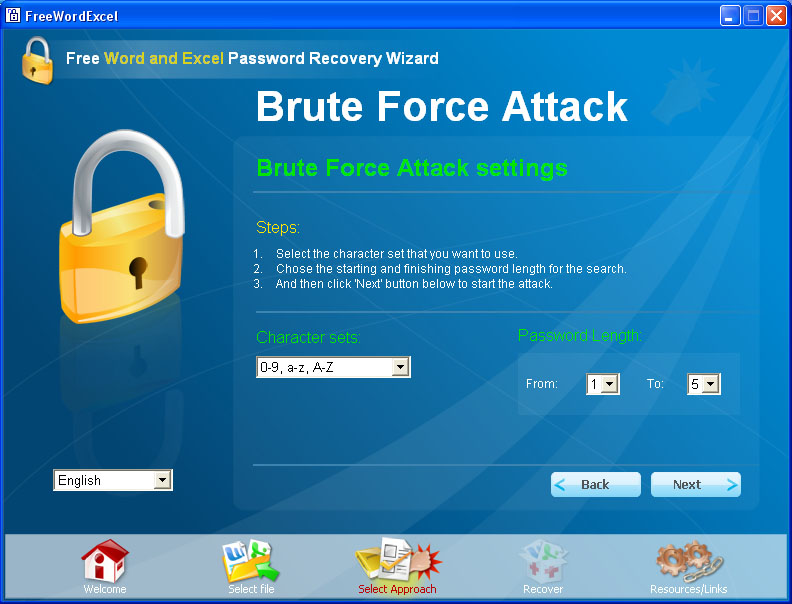

2. Brute Force Attack

Nos, a Brute-Force a Dictionary attack fejlett változata. Ebben a támadásban a hacker sok jelszót vagy jelmondatot ad meg abban a reményben, hogy végül helyesen találja ki. A támadó feladata, hogy szisztematikusan ellenőrizze az összes lehetséges jelszót és jelmondatot, amíg meg nem találja a megfelelőt.

3. Adathalászat

Ez a hackerek által használt egyik legegyszerűbb módszer. Nem csinál semmit, egyszerűen bekéri a felhasználók jelszavát, de a jelszavak kérésének folyamata egyedi és más. Az adathalász kampány végrehajtásához a hackerek hamis oldalt hoznak létre, és megkérik, hogy jelentkezzen be azonosítójával és jelszavával. Miután megadta az adatokat, adatai átkerülnek a hacker szerverére.

4. Trójaiak, vírusok és egyéb rosszindulatú programok

A hackerek általában ezeket a programokat kizárólag azzal a céllal fejlesztik, hogy megsemmisítsék a célpontot. A vírusokat és férgeket általában hozzáadják a felhasználó rendszeréhez, hogy teljes mértékben ki tudják használni a gépet vagy a hálózat egészét, és általában e-mailben terjednek, vagy elrejtve az alkalmazásokban.

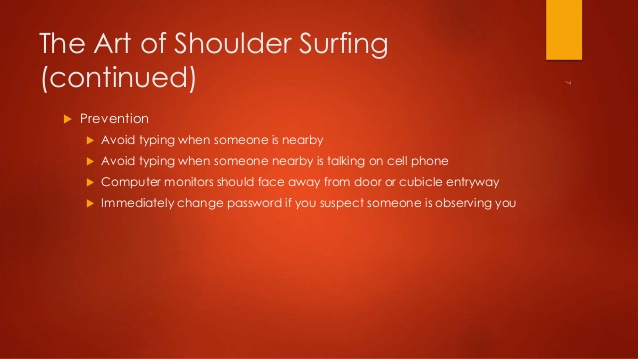

5. Vállszörfözés

Nos, a Shoulder Surfing egy készpénzkiadó automata vagy más elektronikus eszköz felhasználójának kémkedése, hogy megszerezze a személyi azonosító számát, jelszavát stb. Ahogy a világ egyre okosabb, a Shoulder Surfing technika egyre kevésbé hatékony.

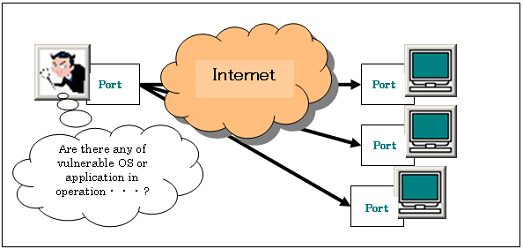

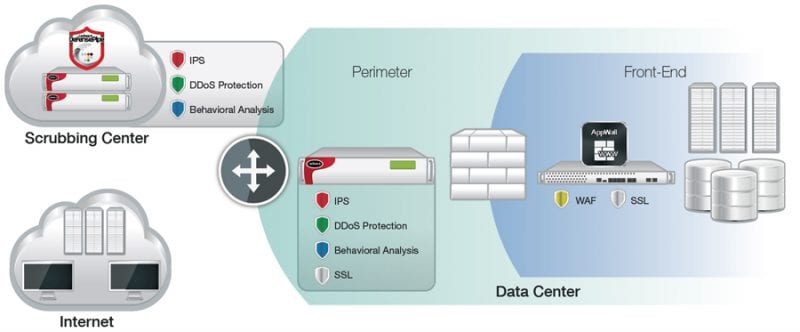

6. Port Scan Attack

Ezt a technikát gyakran használják egy adott szerver gyenge pontjainak feltárására. Általában azok használják, akik a biztonságért felelősek, hogy megtalálják a rendszer sebezhetőségét. A Port Scan Attack arra szolgál, hogy üzenetet küldjön egy portra, és várja meg a választ, a nyitott portról kapott adatok pedig felhívást jelentenek a hackerek számára, hogy feltörjék a szerverét.

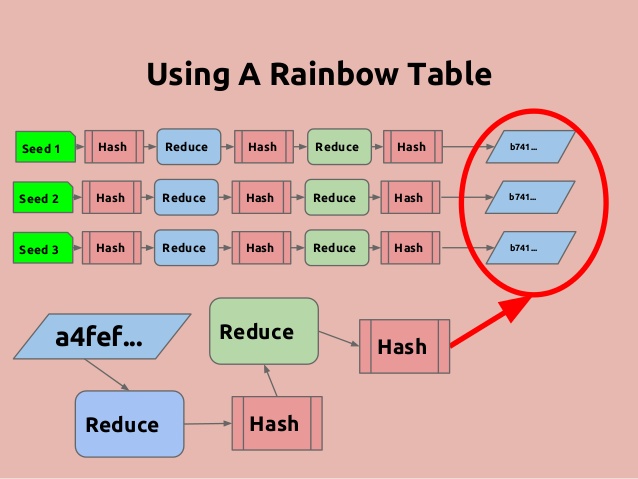

7. Rainbow Table Attack

Nos, a Rainbow Table általában egy nagy szótár, amely rengeteg előre kiszámított hash-t és jelszavakat tartalmaz, amelyekből kiszámították. A fő különbség a Rainbow és más szótári támadások között az, hogy a Rainbow tábla kifejezetten a hashekre és jelszavakra van optimalizálva.

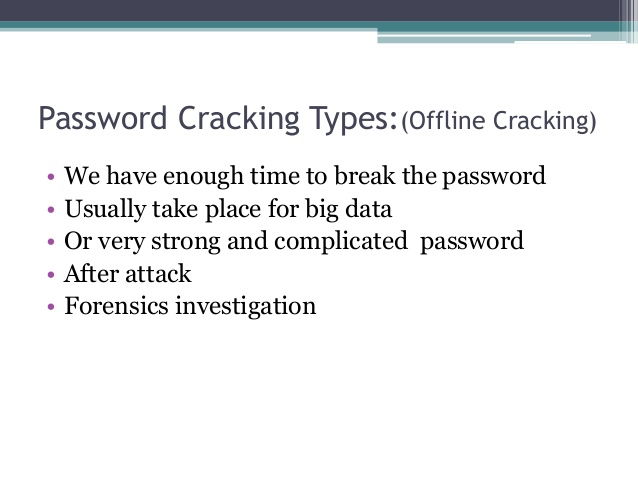

8. Offline repedés

Ez a hackerek egyik széles körben használt jelszó-feltörési technikája. Ebben a támadásban a hacker megpróbál visszaállítani egy vagy több jelszót a böngésző gyorsítótár fájljából. Az offline jelszó feltörésekor azonban a hackernek fizikai hozzáféréssel kell rendelkeznie a célszámítógéphez.

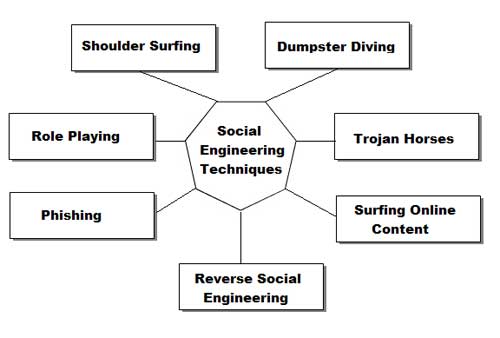

9. Social Engineering

A social engineering olyan támadás, amely nagymértékben függ az emberi interakciótól, és gyakran azzal jár, hogy ráveszik az embereket a normál biztonsági eljárások megszegésére. A hackerek különféle trükköket próbálhatnak ki, hogy betörjenek a normál biztonsági eljárásokba.

10. Találgatás

Itt a hackerek megpróbálják kitalálni a jelszavakat; akár megkísérelhetik kitalálni a biztonsági választ. Röviden: a hackerek mindent megpróbálhatnak kitalálni, hogy feltörjék a biztonságukat, és feltörjék a fiókját. A kétlépcsős ellenőrzésnek köszönhetően azonban ez a fajta technika manapság általában kudarcot vall.

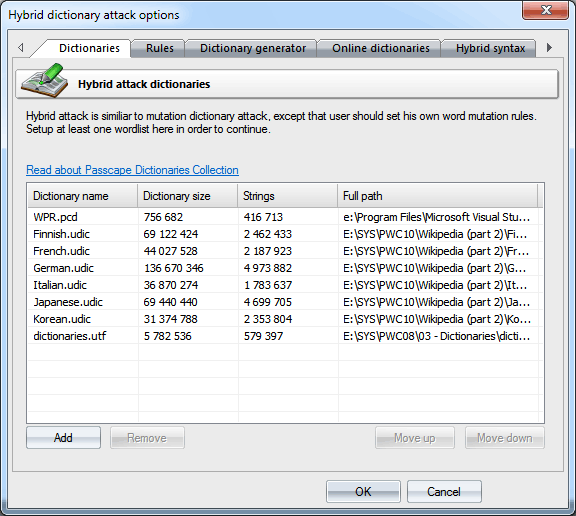

11. Hibrid támadás

Nos, a hibrid támadás egy másik jól ismert hackertechnika, amelyet a hackerek széles körben használnak. Ez a szótár és a brute force támadás keveréke. Ebben a támadásban a hackerek számokat vagy szimbólumokat adnak a fájlnévhez, hogy sikeresen feltörjék a jelszót. A legtöbb ember úgy változtatja meg jelszavát, hogy egyszerűen hozzáad egy számot a jelenlegi jelszavának végéhez.

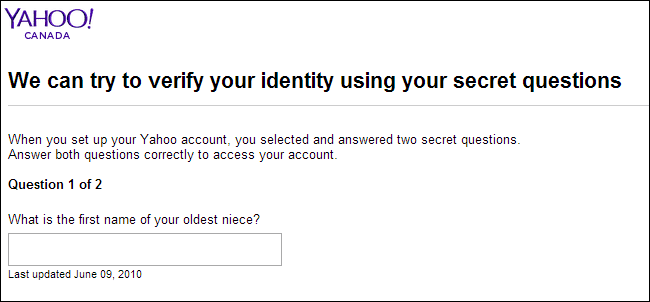

12. Biztonsági kérdések feltörése

Nos, most mindannyian biztonsági kérdést állítunk fel közösségi hálózati platformunkon. A biztonsági kérdések akkor hasznosak, ha nem emlékszik erre az egyetlen jelszóra. Tehát rákattint az “elfelejtett jelszó” elemre, és ott meg kell válaszolnia a biztonsági kérdést a jelszó visszaállításához. A hackerek azonban biztonsági kérdéseket is megpróbálnak kitalálni. Nos, mindig emlékeznünk kell arra a tényre, hogy a biztonsági kérdésekre adott válaszok könnyen megjegyezhetők, és személyes jelentéssel bírnak az Ön számára. Tehát, ha a hacker az Ön barátja vagy rokona, könnyen kitalálhatja a biztonsági választ.

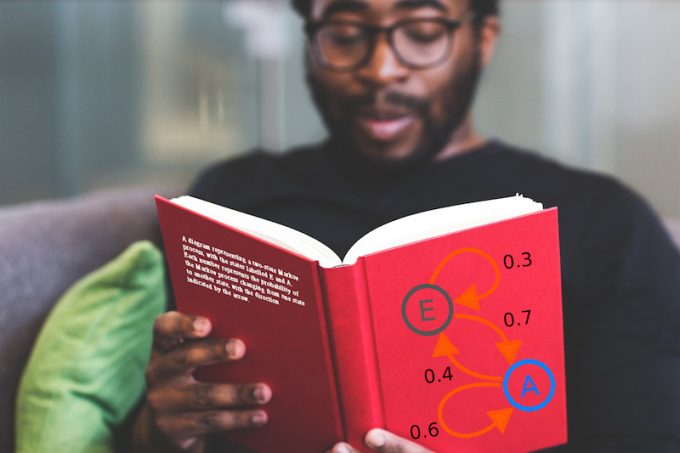

13. Markov láncok támadnak

Ez az egyik legveszélyesebb jelszó-feltörési technika, amelyet a hackerek használnak. A Markov Chains Attacks programban a hackerek egy meghatározott jelszóadatbázist állítanak össze. Először 2-3 hosszú karakteres szótagra osztják a jelszavakat, majd új ábécét dolgoznak ki. Tehát a technika főként a különböző jelszavak párosításán alapul, amíg meg nem találja az eredeti jelszót. Nagyjából hasonlít a szótártámadásra, de sokkal fejlettebb annál.

14. Hibrid szótár

Ez mind a Dictionary, mind a brute force támadások eredménye. Először a szótári támadás szabályait követi, amelyben a szótárban felsorolt szavakat veszi, majd nyers erővel kombinálja. A Hybrid Dictionary támadás azonban hosszabb időt vesz igénybe, mivel minden szótári szót kipróbál. A hibrid szótárt szabály alapú szótártámadásnak is nevezik.

15. Pókozás

Ez egy másik módszer, amelyet a hackerek a jelszavak feltörésére használnak. A póktámadás ismét a nyers erőtől függ. A pókhálózás során a hackerek megragadnak minden olyan információs szót, amely a vállalkozáshoz kapcsolódik. Például a hackerek a vállalathoz kapcsolódó szavakat használják, mint a versenytársak webhelyeinek neve, webhely értékesítési anyaga, vállalati tanulmányozás stb. Ezeknek az adatoknak a megragadása után brute force támadást hajtanak végre.

16. Billentyűnaplózók

Nos, a Keyloggerek híres fenyegetést jelentenek a biztonsági világban. A Keyloggerek a trójai faló, amely naplóz mindent, amit a billentyűzeten gépel, beleértve a jelszavakat is. A billentyûnaplózókban az a legrosszabb, hogy rengeteg billentyûzetnaplózó hardver található az interneten, amelyek minden billentyűleütést rögzíthetnek. Tehát a Keylogger egy másik jelszó-feltörési technika, amelyet a hackerek széles körben használnak.

17. Jelszó visszaállítása

Manapság a hackerek sokkal könnyebben állítják vissza a jelszavakat, mint kitalálják. A hackerek általában megkerülik a tipikus Windows-védelmeket, és a Linux rendszerindító verzióját használják az NTFS-kötetek csatlakoztatásához. Az NTFS kötetek csatlakoztatásával segít a hackereknek megtalálni és visszaállítani a rendszergazdai jelszót. Gondoljon csak egy pillanatra, hogy elfelejtette a Windows jelszavát; könnyen visszaállíthatja a Microsoft-fiókján vagy a parancssoron keresztül. Ugyanaz, amit a hackerek tesznek a rendszerek feltörésekor.

Tehát ezek a hackerek által használt népszerű jelszó-feltörési technikák. Remélem, ez a cikk segített Önnek! Kérjük, ossza meg barátaival is.